Il n’y aura ni vidéo, ni quizz pour ce cours.

Nous allons nous focaliser sur les étapes et les démarches à suivre pour maximiser votre sécurité informatique aujourd’hui afin de mettre en pratique ce que nous avons vu précédemment.

Mieux vaut prévenir que guérir : munissez-vous contre les menaces avant qu’un pirate ne vous attaque !

1- Installez des logiciels, applications et des plugins de sécurité.

Cela est un basique : si vous n’avez pas de logiciel de sécurité, il est recommandé d’en avoir un.

Pour votre appareil, cela peut-être un anti-virus comme Avast, Norton ou encore MCafee.

Parallèlement, n’oublions d’inclure des procédures de doubles authentifications au cas où un jour un pirate trouve un moyen de vous hacker.

Vous pouvez télécharger l’application DUO pour protéger vos comptes sur mobile.

Aussi, des sites proposent directement la double authentifications sur leurs comptes, cela est le cas de certaines banques, plateformes de finances ou encore des messageries électroniques : activez cette fonctionnalité.

Vous pouvez aussi activer d’autres fonctionnalités comme des codes de secours ou encore une question secrète.

Vous pouvez aussi telecharger des plugins de sécurités via google ou encore des plugins pour protéger vos site wordpress par exemple.

Si vous avez un site wordpress, je vous recommande de choisir un plugin comme wordfence ou encore defender security.

Pour google, vous pouvez telecharger Zenmate VPN ou encore Blur.

2 – Travaillez votre mot de passe.

Maintenant que vous avez vos logiciels et/ou plugins pour vous sécuriser, créer des mots de passe puissants sur tous vos comptes afin da garantir la sécurité de vos comptes contre les attaques par brutalforce, par bot ou encore par dictionnaire.

Attention : évitez les mots de passe trop évident comme des dates de naissances, des lieux, ou encore un mot de passe sur un thème précis.

Par exemple : un hacker avait trouvé très facilement le mot de passe d’un employé qui produit l’un des films du dessin-animé miraculous car le mot de passe était « miraculous123 », ne faite jamais la même erreur !

Créez des mots de passe long et difficile avec 12 caractères variés incluant des minuscules, des majuscules, des chiffres et des caractères spéciaux.

Rappelez-vous : un code long et varié est difficile à pirater.

Il faut également changer périodiquement vos mots de passe afin d’optimiser la sécurité de votre compte.

Vous pouvez aussi inclure vos mots de passe dans un coffre-fort à mot de passe.

Pour finir : ne communiquez jamais vos mots de passe à un tiers, même à vos collègues, car cette pratique n’est pas anodine et une personne peut en profiter pour mener des actions malveillantes ou des erreurs de négligences de sécurité dans votre compte.

S’il y a nécessité d’utiliser votre compte et votre MDP avec un tiers, le mieux serait de le faire ensemble afin d’éviter les failles.

Au pire des cas : si vous êtes absent et qu’il y a un back-up, assurez-vous que votre compte soit utilisé par des collègues de confiances, de bien souligner votre absence et le back-up en interne pendant la période puis de modifier votre MDP avec l’aval de votre hiérarchie.

3 – Incluez un process de sécurité dans vos échangez de courriels.

Que vous soyez un employé, un manager ou encore un dirigeant, mettez des dispositions et des process de cybersécurité en place afin de maximiser votre sécurité.

En effet, les pirates passent aussi par les emails afin de pouvoir vous piégez : vous pouvez être victime de malware, de ransomware ou encore de phishing.

Nous l’avons vu précédemment : les pirates utilisent les emails avec des fausses adresses emails, des liens suspect ou encore des pièces-jointes suspect.

3.A : si vous avez des employés, invitez les à se former à leur tour sur ce mooc gratuit afin de les sensibiliser et de les former à la cybersécurité puis à les inciter à mettre des procédures de protection pour leurs vies personnelles et professionnelles.

3.B : Rappelez-vous des sources de danger et d’attaques : les liens suspects, les fichiers suspects, les fausses adresses emails, des emails qui incitent à l’action ( comme les faux emails des remboursement Ameli), les emails avec usurpations d’identités.

4. Enregistrez vos contacts officiels, car vous serez menez à échanger au quotidien avec différents contacts comme des collègues, des partenaires ou encore des clients.

Le fait d’enregistrer vos contacts en mettant un nom, un prénom, une photo ou encore le poste du contact vous permettra de pouvoir la distinction entre un vrai contact et un faux contact.

5. Prenez l’habitude de vérifier le dentinaire : les pirates peuvent usurper l’identité d’une personne en reprenant le nom et le prénom de la personne, ou encore en reprenant de manière approximatif l’identité de l’entreprise.

Connaissez d’abord la constitution des courriels de vos contacts afin de pouvoir le distinguer des faux courriels.

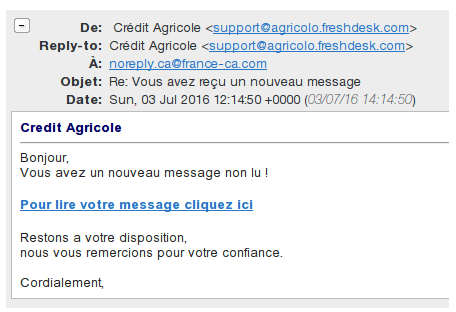

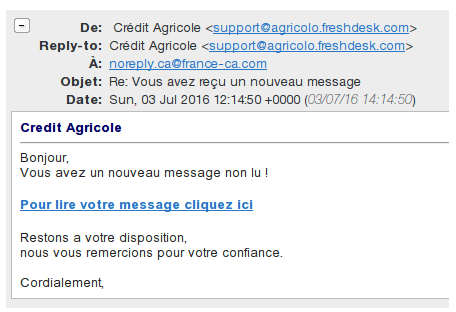

Voici un exemple de vrai et de faux courriels afin que vous voyez comment les pirates usurpent des personnes ou encore des entreprises, je prends un cas fictif avec le crédit agricole :

Vrai email : support@créditagricole.com (Imaginons que ce soit le vrai email)

Faux email :

( Ne cliquez pas sur ces emails SVP)

Source : tuxicoman.jesuislibre.net

Ceci est un exemple afin de vous montrer comment ils procèdent et comment vous devez vous en protestez.

Mettez un œuvre la réflexion avant toutes actions : 3 à 5 minutes pour vérifier avant toutes actions.

Même en cas de grande charge de travail, mieux vaut ne pas avoir terminé son travail car on a pris de le temps d’éviter une cyberattaque, que plutôt d’agir sur le mauvais mail par manque de temps, car une cyberattaque peut vous mettre en grave difficulté.

Prenez aujourd’hui l’habitude de toujours bien vérifier le contenu du mail, vous pouvez vous faire un check-list :

| Adresse courriel |

|

| Le contenu du mail |

|

| Le lien |

|

| Pièce-jointe |

|

| Action ou consultation |

|

Vous pouvez bien-sûr personnaliser la check-list en fonction de vos besoins.

Gardez-bien en tête qu’il vaut mieux bien vérifier, voire consulter en cas de doutes que de cliquer sur des liens ou encore des pièces-jointes par suppositions ou avec négligence.

Une seule négligence en matière de cybersécurité peut couter très chère.

6- Sécurité en physique et hors sites.

Même si vous mis toutes les bonnes procédures pour vous protéger, vous n’êtes pas à l’abris d’attaque depuis un support physique, pouvant ainsi contourner les protections numériques de vos serveurs et de vos appareils.

– Interdisez ou limitez l’usage de clés USB et des disques dur externes: faite très attention avec l’usage des clés USB car celle-ci peuvent être utilisé par un tiers pour contourner le dispositif de sécurité et inclure des logiciels ou des fichiers malveillants.

Si vous devez utiliser une clé USB, soyez certains que l’usage d’une clé USB soit bien encadré et surveillé.

En effet, certaines entreprises interdisent formellement l’usage d’appareils externes sur leurs unités centrales ou encore sur leurs serveurs pour des raisons de sécurités.

– En cas d’emport de matériels professionnelles comme des ordinateurs portables ou encore des badges, vous devez redoubler de vigilance.

Ils peuvent être volés ou encore perdu et arriver entre de mauvaises mains : il est recommandé de ranger cela dans un sac discret que vous aurez en main et d’être vigilant aux interactions lors de vos déplacements.

- De préférences, évitez de connecter votre appareil dans un réseau public ou encore de câbler votre appareil sur une prise d’un lieu publique.

Lors nous sommes en déplacement, nous sommes tentés d’utiliser les réseaux wifi publiques et des prises sur un lieu publique.

Or, les cybercriminelles utilisent aussi ces supports pour infiltrer vos appareils et vous pirater.

Les lieux publiques ne sont absolument pas les bons endroits pour recharger votre batterie ou pour travailler car vous êtes vulnérables à toutes les attaques.

Un simple regard de votre écran d’un passant durant que vous mettez un mot de passe peut suffire à faire de gros dégâts.

7 – Pour finir : attention à l’usage de votre email personnel et de fichier personnel dans un appareil professionnel.

Cela est souvent le cas des employés, en j’en ai fait partie aussi : durant nos heures de pauses, on peut se connecter à nos courriels personnels et télécharger des fichiers personnels.

Or, ceci n’est pas anodin :

– Un serveur peut être piraté sans qu’on le sache.

- L’entreprise peut surveiller vos activités, ce qui peut compromettre votre sécurité professionnelle.

- Si vous laissez vos fichiers personnels dans le serveur, vous prenez le risque qu’ils soient consultables et arrivent entre de mauvaise main.

- Si vous devez communiquez des fichiers avec des informations sur votre identité comme une carte d’identité, un passeport ou encore une quittance, ayez le reflexe de filigraner vos documents pour éviter l’usurpation d’identité.

Et voilà, normalement vous êtes prêt et paré pour vous protéger contre les cyber-attaques.

Il est très important d’être rigoureux et méticuleux sur la cybersécurité et de ne pas négliger les process de sécurité et les menaces : n’importe qui peut être visé par une attaque, personne n’est épargné.

Les cybercriminelles ont des motivations multiple et vous devez être conscient de ces menaces numériques afin de solutionner la situation.

Pour aller plus loin, je peux vous recommander de faire évaluer votre sécurité auprès d’expert en cybersécurité ou encore de consulter des cabinet en cybersécurité afin d’aller plus loin dans les solutions de cybersécurité.

There will be no videos or quizzes in this course.

Instead, we’ll be focusing on the steps you need to take to maximize your IT security today, and put into practice what we’ve seen previously.

Prevention is better than cure: arm yourself against threats before a hacker attacks you!

1- Install security software, applications and plugins.

If you don’t have any security software, it’s a good idea to get one.

For your device, this could be anti-virus software such as Avast, Norton or MCafee.

At the same time, don’t forget to include dual authentication procedures in case a hacker ever finds a way to hack you.

You can download the DUO application to protect your mobile accounts.

Also, some sites offer double authentication directly on their accounts, as is the case with certain banks, financial platforms or even electronic messaging services: activate this feature.

You can also activate other features such as emergency codes or a secret question.

You can also download security plugins from Google, or plugins to protect your WordPress site, for example.

If you have a wordpress site, I recommend you choose a plugin like wordfence or defender security.

For google, you can download Zenmate VPN or Blur.

2 – Work on your password.

Now that you’ve got your security software and/or plugins, create strong passwords for all your accounts to guarantee their security against brutalforce, bot or dictionary attacks.

Caution: avoid passwords that are too obvious, such as birthdates, places, or passwords based on a specific theme.

For example: a hacker easily found the password of an employee who produces one of the miraculous cartoon films, because the password was “miraculous123”. Never make the same mistake!

Create long, difficult passwords with 12 different characters, including lower case, upper case, numbers and special characters.

Remember: a long and varied code is difficult to crack.

You should also change your passwords periodically to optimize your account security.

You can also include your passwords in a password safe.

Finally: never share your passwords with a third party, even your colleagues, as this is not a harmless practice and someone could take advantage of it to carry out malicious actions or make careless security errors in your account.

If you need to use your account and CDM with a third party, it’s best to do so together, to avoid any loopholes.

Worst case scenario: if you’re away and there’s a back-up, make sure your account is used by trusted colleagues, highlight your absence and the back-up internally during the period, and then modify your CDM with the approval of your hierarchy.

3 – Include a security process in your e-mail exchanges.

Whether you’re an employee, manager or executive, put cybersecurity measures and processes in place to maximize your security.

Hackers also use e-mail to trap you: you could fall victim to malware, ransomware or phishing.

As we’ve already seen, hackers use e-mails with false addresses, suspicious links or suspicious attachments.

3.A: If you have employees, invite them to take part in this free mooc to raise their awareness and educate them about cybersecurity, and to encourage them to implement protection procedures for their personal and professional lives.

3.B: Remember the sources of danger and attacks: suspicious links, suspicious files, fake email addresses, emails that incite action (like fake Ameli reimbursement emails), emails with identity theft.

4. Register your official contacts, because you’ll be exchanging with different contacts on a daily basis, such as colleagues, partners and customers.

Registering your contacts with a first name, last name, photo or job title will help you distinguish between real and fake contacts.

5. Get into the habit of checking the dentinary: hackers can usurp a person’s identity by taking over the person’s first and last name, or by approximating the company’s identity.

First of all, you need to know the make-up of your contacts’ e-mails to be able to distinguish them from fake e-mails.

Here’s an example of real and fake e-mails, so you can see how hackers usurp people or companies. I’ll take a fictitious case with Crédit Agricole:

Real email: support@créditagricole.com (Let’s imagine this is the real email)

Fake email:

( Please do not click on these emails)

Source : tuxicoman.jesuislibre.net

This is an example to show you how they do it and how you should protest it.

Put thought into practice before any action: 3 to 5 minutes to check before any action.

Even in the event of a heavy workload, it is better not to have finished your work because you have taken the time to avoid a cyberattack, than to act on the wrong email due to lack of time, because a cyberattack can put you in serious difficulty.

Get into the habit today of always checking the content of the email, you can make a checklist:

| Email address |

|

| Email contents |

|

| The links |

|

| Attachment files |

|

| Action or consultation |

|

You can, of course, customize the checklist to suit your needs.

Bear in mind, however, that it’s better to check carefully, and even consult in case of doubt, than to click on links or attachments carelessly or by guesswork.

A single lapse in cybersecurity can be very costly.

6- On-site and off-site security.

Even if you implement all the right procedures to protect yourself, you’re not immune to attacks from physical media, which can bypass the digital protections on your servers and devices.

– Prohibit or limit the use of USB sticks and external hard drives: be very careful with the use of USB sticks, as they can be used by third parties to bypass security measures and include malicious software or files.

If you must use a USB flash drive, make sure that its use is properly supervised.

Indeed, some companies strictly forbid the use of external devices on their CPUs or servers for security reasons.

– If you’re carrying business equipment such as laptops or badges, you need to be extra vigilant.

They can be stolen or lost and end up in the wrong hands: it’s advisable to store them in a discreet bag that you’ll have on hand, and to be vigilant about interactions when you’re out and about.

- Avoid connecting your device to a public network, or wiring it to a public outlet.

When we’re on the move, we’re tempted to use public wi-fi networks and plugs in public places.

However, cybercriminals also use these media to infiltrate your devices and hack you.

Public places are absolutely the wrong place to recharge your battery or work, because you’re vulnerable to all kinds of attacks.

A simple glance at your screen from a passer-by while you’re entering a password can be enough to do serious damage.

7 – Finally: beware of using your personal e-mail and personal files on a professional device.

This is often the case with employees, and I’ve been one too: during our break hours, we can connect to our personal e-mails and download personal files.

But this is no trivial matter:

– A server can be hacked without your knowledge.

- The company can monitor your activities, which can compromise your professional security.

- If you leave your personal files on the server, you run the risk of them being accessed and falling into the wrong hands.

- If you need to communicate files with information on your identity, such as an ID card, passport or receipt, be sure to watermark your documents to avoid identity theft.

Now you’re ready to protect yourself against cyber-attacks.

It’s very important to be rigorous and meticulous about cybersecurity, and not to neglect security processes and threats: anyone can be targeted by an attack, and no one is spared.

Cybercriminals have multiple motivations, and you need to be aware of these digital threats in order to resolve the situation.

To go further, I can recommend that you have your security assessed by a cybersecurity expert, or that you consult a cybersecurity firm for further cybersecurity solutions.